WordPress hackeado: Pasos efectivos para recuperar tu sitio

Cada día se producen más de 2.200 ciberataques, lo que supone que más de 800.000 personas son víctimas de ellos al año. Con tantas amenazas cibernéticas que se extienden por la red, existe la posibilidad de que una de ellas se infiltre en tu web de WordPress.

Sin embargo, no debes entrar en pánico si tu sitio de WordPress ha sido hackeado. En este artículo, repasaremos 11 pasos para recuperar tu sitio web y prevenir futuros hackeos.

Empecemos por aclarar si el problema es un hackeo de WordPress.

Tabla de Contenidos

Señales de un sitio web WordPress hackeado

No siempre es fácil diagnosticar un sitio web hackeado. Comprueba los siguientes signos para entender si tu sitio ha sido hackeado:

- No puedes entrar en el panel de administración de WordPress.

- Hay contenido y diseño que no has subido.

- Hay una caída repentina del tráfico.

- La página web redirige a los usuarios y envía correos electrónicos de spam.

- Aparecen advertencias de la lista de bloqueo del navegador al visitar tu sitio web de WordPress.

- Tus archivos de WordPress han desaparecido.

- Los registros del servidor detectan actividades inusuales y visitas desde lugares desconocidos.

- Se ha añadido un nuevo miembro con derechos de administrador sin tu consentimiento.

- Tu plugin de seguridad te avisa de una posible brecha.

Cómo se hackea un sitio de WordPress

A continuación se presentan algunos de los ciberataques más comunes que pueden aprovecharse de las vulnerabilidades de seguridad de WordPress:

- Puertas traseras: malware que anula los procedimientos de autenticación para acceder a los archivos principales de WordPress.

- Ataques de fuerza bruta: un método de hacking que utiliza la estrategia de ensayo y error para adivinar las credenciales de acceso.

- Cross-Site Scripting (XSS): un ataque de inyección de código que ejecuta scripts maliciosos en el código de un sitio web.

- Ataques de inyección SQL: un método de hacking que implica la inyección de código que se dirige a solicitudes SQL vulnerables.

- Redirecciones maliciosas: una puerta trasera que redirige a los visitantes de tu sitio web a un sitio web sospechoso.

- Hackeos farmacéuticos: un ataque de spam SEO que infecta tu sitio web con contenido malicioso. Como resultado, tu sitio web comenzará a posicionarse para estas palabras clave de spam, dañando la reputación de tu marca.

- Denegación de servicio (DoS): un ataque diseñado para cerrar un sitio web o una red abrumando el sistema objetivo con peticiones.

Razones por las que un sitio de WordPress es hackeado

Quizás te preguntes por qué tu sitio web ha sido hackeado. Aquí están las tres principales razones por las que los hackers podrían ver tu sitio web de WordPress como un objetivo principal para sus ataques cibernéticos.

Credenciales de inicio de sesión inseguras

El 8% de los sitios web de WordPress infectados tienen contraseñas débiles, como «12345», «picture1» y «password». Si bien una contraseña fuerte no garantiza la inmunidad contra el hackeo, las credenciales de inicio de sesión seguras añaden otra capa de seguridad a tu sitio web y a tu información personal.

Software obsoleto

Los archivos principales, los plugins y los temas de WordPress desactualizados son una de las causas más comunes de los sitios web hackeados. Mantener las instalaciones de WordPress al día es esencial, ya que las actualizaciones de software vienen con parches de seguridad que solucionan las vulnerabilidades de la versión anterior. Sin actualizaciones, los hackers pueden aprovechar esas vulnerabilidades para acceder a tu sitio de WordPress.

Código deficiente del sitio web

Los plugins y temas de WordPress de baja calidad suelen tener un código deficiente, lo que introduce vulnerabilidades en tu sitio de WordPress. Por lo tanto, te recomendamos que adquieras tus temas y plugins en el repositorio oficial de WordPress o en marketplaces de confianza que ofrezcan actualizaciones periódicas y soporte técnico.

11 soluciones para arreglar un sitio web WordPress hackeado

Después de confirmar que tu sitio de WordPress ha sido hackeado, es el momento de solucionar el problema. En la siguiente sección, explicaremos cómo limpiar un sitio de WordPress hackeado en 11 sencillos pasos.

1. Poner WordPress en modo de mantenimiento

Si todavía tienes acceso a tu panel de control de WordPress, pon tu sitio web en modo de mantenimiento inmediatamente. Hacerlo evitará que los visitantes abran tu sitio de WordPress hackeado, protegiendo su información personal y su dispositivo de lo que sea que lo esté atacando. También preservará la credibilidad de la marca al no permitir que un sitio WordPress hackeado salga a la luz.

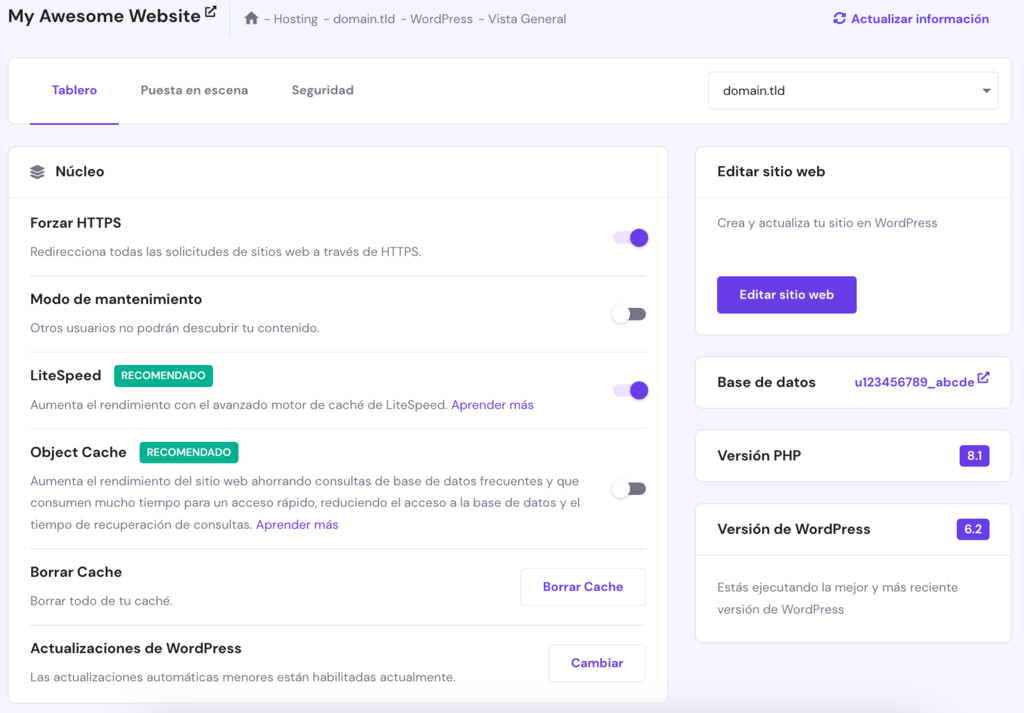

Los usuarios de Hostinger pueden activar el modo de mantenimiento a través de su panel de control hPanel. Sólo tienen que navegar hasta Tablero en la sección de WordPress de hPanel y hacer clic en la opción Modo de mantenimiento.

Consulta nuestro artículo sobre el modo de mantenimiento de WordPress para conocer diferentes formas de activarlo.Consejo profesional

2. Restablecer la contraseña de WordPress

Si los hackers acceden a tu web, tus credenciales de acceso se verán comprometidas. Por lo tanto, el mejor primer paso para arreglar tu sitio hackeado es restablecer tus contraseñas de administración de WordPress, FTP, base de datos y cuenta de alojamiento.

Muchas herramientas de gestión de contraseñas, como NordPass, ofrecen un generador que puedes utilizar para crear contraseñas fuertes y mantenerlas a salvo. La contraseña ideal debería tener al menos 16 caracteres, incluyendo letras, números y símbolos.

También recomendamos activar la autenticación de dos factores y limitar los intentos de inicio de sesión para añadir capas adicionales de protección a tus credenciales de inicio de sesión de WordPress.

3. Actualizar WordPress

Antes de intentar arreglar tu sitio web hackeado, lo mejor es actualizar tus antiguas instalaciones de WordPress. Esto ayuda a evitar que los hackers se aprovechen de las vulnerabilidades del sitio para deshacer tu arreglo, manteniendo tu sitio seguro después del hackeo.

Consulta nuestro artículo sobre cómo actualizar WordPress si necesitas ayuda. También te recomendamos que actualices tus temas y plugins, ya que los ciberataques suelen infiltrarse en WordPress a través de plugins y archivos temáticos obsoletos.Consejo profesional

4. Desactivar plugins y temas

Desactivar tus plugins y temas y luego reactivarlos uno por uno te permite reducir las instalaciones infectadas. Una vez que descubras las instalaciones defectuosas, desactívalas y elimínalas.

Este sería también el momento perfecto para eliminar las instalaciones de WordPress que no se utilizan en tu sitio web. Tener temas y plugins innecesarios instalados en tu sitio puede crear puntos de acceso para que el malware lleve a cabo hackeos de WordPress, incluso si están inactivos.

Además, debes desinstalar los plugins y temas obtenidos fuera de los directorios oficiales de temas y plugins de WordPress, ya que estos tipos de software tienen un mayor riesgo de portar código malicioso.

Estos son los pasos para desactivar un plugin:

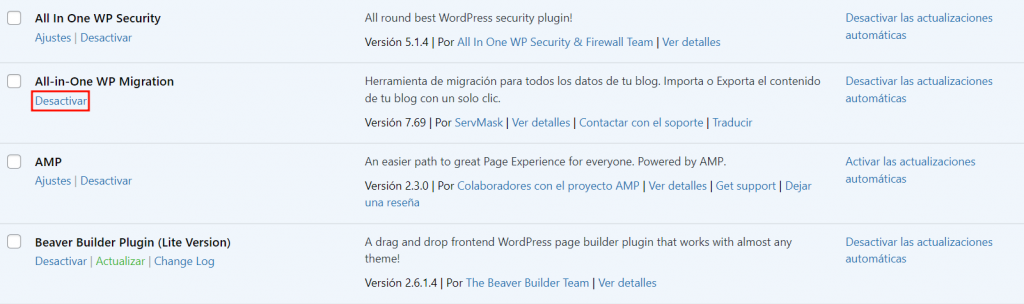

- Ve a Plugin -> Plugins instalados desde tu panel de administración de WP.

- Para desactivar un plugin, haz clic en la opción Desactivar debajo de él.

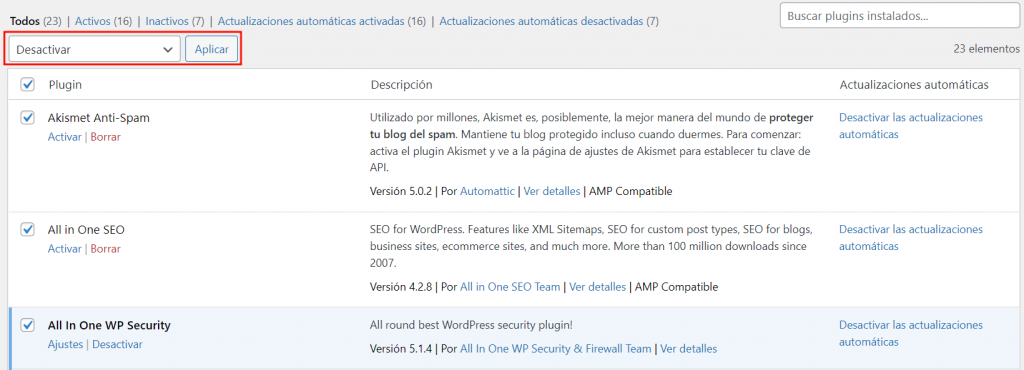

- Para desactivar varios plugins a la vez, marca la casilla junto a los elegidos y selecciona Desactivar en el menú desplegable. Haz clic en Aplicar.

5. Reinstalar WordPress

Si ninguno de los pasos anteriores funciona, es posible que tus archivos principales de WordPress estén infectados. En este caso, tendrás que reinstalar los archivos principales y empezar de cero.

La forma más fácil de hacerlo es a través del panel de administración de WordPress. Ve a Escritorio -> Actualizaciones y haz clic en el botón Reinstalar.

Antes de comenzar una nueva instalación de WordPress, asegúrate de hacer una copia de seguridad de los archivos de tu sitio web. Evita sobrescribir la versión de la copia de seguridad de tu web anterior con la nueva. Más tarde podrás comparar los archivos del sistema de WordPress hackeado con la versión limpia para identificar y eliminar los archivos sospechosos.

Consulta nuestro artículo sobre la cómo reinstalar WordPress para conocer otros métodos.Consejo profesional

6. Eliminar nuevos usuarios de WordPress con privilegios de administrador

Uno de los signos más comunes de sitios WordPress hackeados es la aparición de nuevos usuarios con privilegios de administrador. Si ves alguna cuenta de administrador recién añadida que tú u otros administradores del sitio web no reconocen, elimínala inmediatamente.

Consulta nuestro artículo sobre la gestión de los roles de los usuarios de WordPress para conocer los pasos adecuados para eliminar las cuentas de usuario de tu sitio.Consejo profesional

7. Buscar malware

Hay dos maneras de eliminar el malware de los sitios web de WordPress hackeados: manualmente o utilizando un plugin de eliminación de malware. Recomendamos optar por esta última, ya que realizar el proceso manual de forma incorrecta puede empeorar la situación.

Sigue nuestro artículo sobre cómo eliminar malware de WordPress utilizando ambos métodos. El artículo también destaca los mejores plugins de seguridad de WordPress con funciones de eliminación de malware para que lo tengas en cuenta.

8. Desactivar la ejecución de PHP

Los hackers pueden crear puertas traseras en los sitios de WordPress subiendo archivos con código malicioso a la carpeta Uploads. Desactivar la ejecución de PHP les impide ejecutar esos archivos infectados.

En primer lugar, crea un archivo .htaccess y añade el siguiente código en él:

<Files *.php> deny from all </Files>

Luego, sube el archivo .htaccess a la carpeta wp-content/uploads/ dentro de tu directorio raíz, ya sea configurando un cliente FTP o usando un Administrador de Archivos.

9. Limpiar la base de datos de WordPress

Después de limpiar tus instalaciones de WordPress, el siguiente paso es revisar los registros de tu base de datos. Elimina cualquier registro que contenga código malicioso y los nuevos registros que no reconozcas para evitar que los hackers creen puertas traseras a través de una inyección en la base de datos.

Ten en cuenta que hacer este proceso manualmente es arriesgado y lleva mucho tiempo, especialmente si tienes muchos registros. Además, el sitio podría dañarse de forma irreparable si borras accidentalmente los registros equivocados.

Por esta razón, recomendamos elegir uno de los mejores plugins de base de datos de WordPress para este proceso.

10. Limpiar el sitemap de WordPress

Un mapa del sitio es un plano que ayuda a los motores de búsqueda a encontrar y rastrear el contenido de tu web. Si es hackeado, lo más probable es que tu posicionamiento en los motores de búsqueda caiga. Por eso vale la pena regenerar un nuevo mapa del sitio cuando se trata de ataques de malware en WordPress.

La forma más fácil de crear un mapa del sitio de WordPress es utilizando un plugin de WordPress. Después, envía el nuevo mapa del sitio a Google para que lo rastree a través de Google Search Console. Ten en cuenta que el motor de búsqueda puede tardar hasta dos semanas en rastrear tu página web.

11. Contactar con tu proveedor de hosting

Si tu sitio web se ejecuta en un alojamiento compartido, existe la posibilidad de que el problema provenga de otro sitio en el mismo servidor web. Ponte en contacto con tu proveedor de alojamiento para comprobar si los problemas de seguridad afectan a algo más que a tu sitio.

Como mínimo, tu empresa de alojamiento debería ser capaz de recuperar el acceso a tu sitio de WordPress o proporcionar los registros de la web para ayudar a acotar el momento de la brecha.

Un proveedor de alojamiento desempeña un papel importante a la hora de garantizar que el rendimiento y la seguridad de un sitio web sean de la máxima calidad. Si crees que tu actual proveedor de alojamiento web no puede mitigar los ataques de hackers a WordPress, es hora de buscar uno nuevo.

Considera la posibilidad de obtener un alojamiento gestionado de WordPress, ya que generalmente ofrece medidas de seguridad creadas específicamente para proteger los archivos y las instalaciones del sitio web de WordPress.

Conclusión

Tener su sitio de WordPress hackeado es un momento estresante. Sin embargo, es mejor redirigir tu energía a la mitigación de daños y tomar medidas para recuperar tu sitio de WordPress.

He aquí un rápido resumen:

- Poner tu sitio web WordPress hackeado en modo de mantenimiento.

- Restablecer la contraseña.

- Actualizar tu sitio de WordPress.

- Desactivar plugins y temas.

- Reinstalar el software de WordPress.

- Eliminar los usuarios de WordPress con privilegios de administrador.

- Buscar malware.

- Desactivar la ejecución de PHP.

- Limpiar la base de datos de WordPress.

- Limpiar el mapa del sitio de WordPress.

- Contactar con tu proveedor de alojamiento.

Esperamos que este artículo te haya ayudado a restaurar tu sitio de WordPress y a minimizar los daños causados. ¡Mucha suerte!

WordPress hackeado – Preguntas frecuentes

¿Es fácil hackear WordPress?

Como WordPress es el sistema de gestión de contenidos (CMS) más popular, los sitios web construidos con este CMS son un objetivo popular para los ciberataques. Sin embargo, el 61% de los sitios de WordPress infectados estaban desactualizados, lo que significa que no contaban con las últimas actualizaciones de seguridad para parchear las vulnerabilidades.

¿Cómo asegurar un sitio de WordPress sin plugins?

Asegura un sitio de WordPress:

1. Utiliza contraseñas seguras

2. Limita los intentos de inicio de sesión

3. Cambia el prefijo de la tabla de tu base de datos

4. Elige un proveedor de alojamiento de buena reputación.

Aunque puedes proteger tu sitio sin un plugin de seguridad, instalarlo te dará herramientas para respaldar las medidas de seguridad integradas en WordPress.

¿Cuál es el CMS más seguro?

Drupal es uno de los CMS más populares y seguros de la actualidad. El software CMS optimiza la mayoría de sus características incorporadas para el rendimiento y la seguridad y lleva a cabo pruebas de seguridad con regularidad. Sin embargo, como Drupal está diseñado principalmente para desarrolladores web, tiene una curva de aprendizaje más pronunciada que WordPress.